Notez cet article :

5/5 | 1 avis

Cet article vous a été utile ?

Oui

Non

Vous avez noté 0 étoile(s)

Sommaire

Procédure

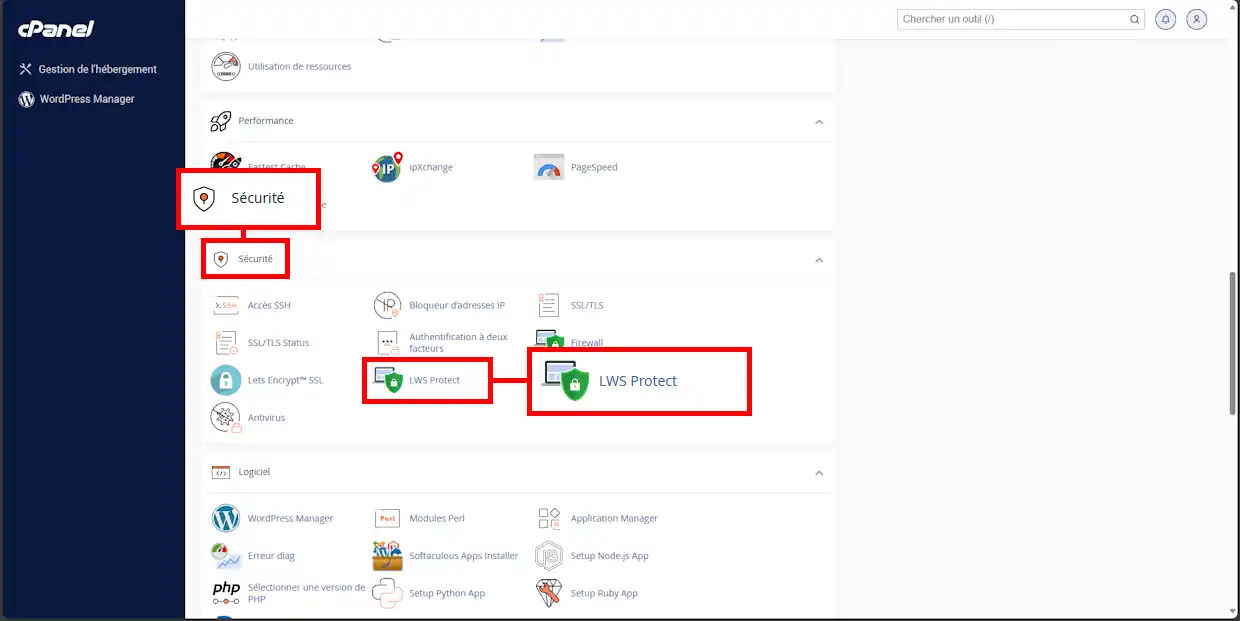

L'outil LWS Protect, disponible dans la section "Sécurité" de votre panneau de contrôle cPanel, vous permet de sécuriser en quelques clics faciles votre site web en personnalisant les règles de sécurités en place en amont du serveur web de votre formule d'hébergement.

Ces règles de sécurités sont effectives dès l'arrivée du trafic en amont du serveur web, bien au-delà d'Apache ou PHP, ce qui vous permet une forte économie de ressources et une efficacité accrue. Les requêtes HTTP(s) sont analysés par le pare-feu applicatif intégré à Fastest Cache, avant sa transmission auprès du serveur web, et donc bien avant ModSecurity ou même vos plugins de sécurités.

Au-delà de simples règles de sécurités comme le propose ModSecurity, LWS Protect utilise des outils d'analyses de réputations externes ainsi que des règles de sécurités développées en interne en réponses aux attaques identifiées par nos administrateurs systèmes.

| Description | Niveau de sécurité | Valeurs possibles | |

| Basse | Haute | ||

| Règles génériques | |||

| Vérification navigateur sur les pages d'administrations courantes | Désactivé | Activé | Activé Désactivé |

| Bloquer les accès HTTP sur les dossiers de développement courantes | Activé | Activé | Activé Désactivé |

| Bloquer les accès HTTP sur les fichiers .php | Désactivé | Désactivé | Activé Désactivé |

| Anti-DDoS aggressif | Désactivé | Activé | Activé Désactivé |

| WordPress | |||

| WordPress : blocage xmlrpc.php | Activé | Activé | Activé Désactivé |

| WordPress: Limiter le nombre de requêtes possibles sur /wp-admin et /wp-login.php | 20 requêtes / 10 minutes | 5 requêtes / 10 minutes | Désactivé 5 requêtes / 10 minutes 20 requêtes / 10 minutes 40 requêtes / 10 minutes |

| WordPress : blocage fichiers sensibles | Activé | Activé | Activé Désactivé |

| Bots | |||

| Bloquer/limiter les robots SEO | Désactivé | 20 requêtes / minute | Désactivé Tout bloquer 5 requêtes / minute 20 requêtes / minute 40 requêtes / minute |

| Bloquer les faux robots | Activé | Activé | Activé Désactivé |

| Bloquer les robots malveillants | Désactivé | Activé | Activé Désactivé |

| Bloquer les User-Agent vides | Activé | Activé | Activé Désactivé |

| Réputation IP | |||

| Bloquer les IPs malveillants | Vérifier le navigateur avec un captcha | Bloquer | Bloquer Vérifier le navigateur avec un captcha Désactivé |

| Bloquer le réseau Tor | Désactivé | Activé | Activé Désactivé |

Contrairement aux plugins de sécurité fournis sur les CMS, LWS Protect agit en amont du serveur web, avant même que PHP ne puisse s'exécuter. Au contraire, les plugins de sécurité des CMS nécessitent que PHP soit en exécution et qu'au moins une partie du CMS a démarré, ce qui rend chaque requête coûteuse en ressources et affecte donc négativement la performance des autres visiteurs du site. Certes, pour un petit site, ce problème peut être discret et transparent, mais à une échelle plus grande, vous risquez de saturer votre formule d'hébergement web, notamment si vous avez beaucoup de visiteurs simultanés et que ceux-ci accèdent tous à des éléments dynamiques (= nécessitent l'exécution de PHP).

LWS Protect résout ce problème en filtrant les requêtes en amont du serveur web, donc avant l'exécution de PHP et avant le démarrage du CMS, avant même que le serveur web ne fasse quoi que ce soit. Ainsi, en supposant par exemple que vous avez 1000 visiteurs simultanés sur votre site WordPress et que 50% d'entre eux sont malveillants, vous évitez donc 500 exécutions de votre CMS et 500 exécutions de PHP. Vous économisez à la fois de la mémoire vive, de nombre de requêtes MySQL et vous empêchez que ces visites malveillantes ne puissent affecter la performance de vos vrais visiteurs.

Depuis l'icône « LWS Protect » sur votre panneau de contrôle cPanel, vous pouvez activer instantanément un set de règles afin d'appliquer un profil de sécurité générique. LWS propose aujourd'hui trois profils de sécurité :

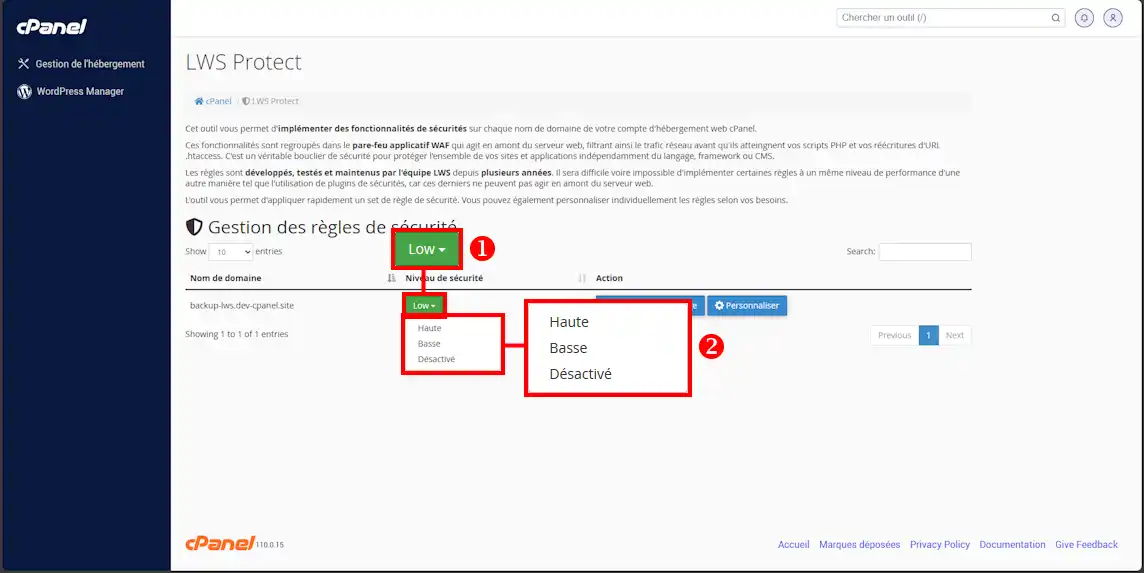

Pour modifier le set de règle actif sur un site web, cliquez sur le niveau de sécurité associé au nom de domaine concerné (1) et choisissez un nouveau niveau de sécurité (2) :

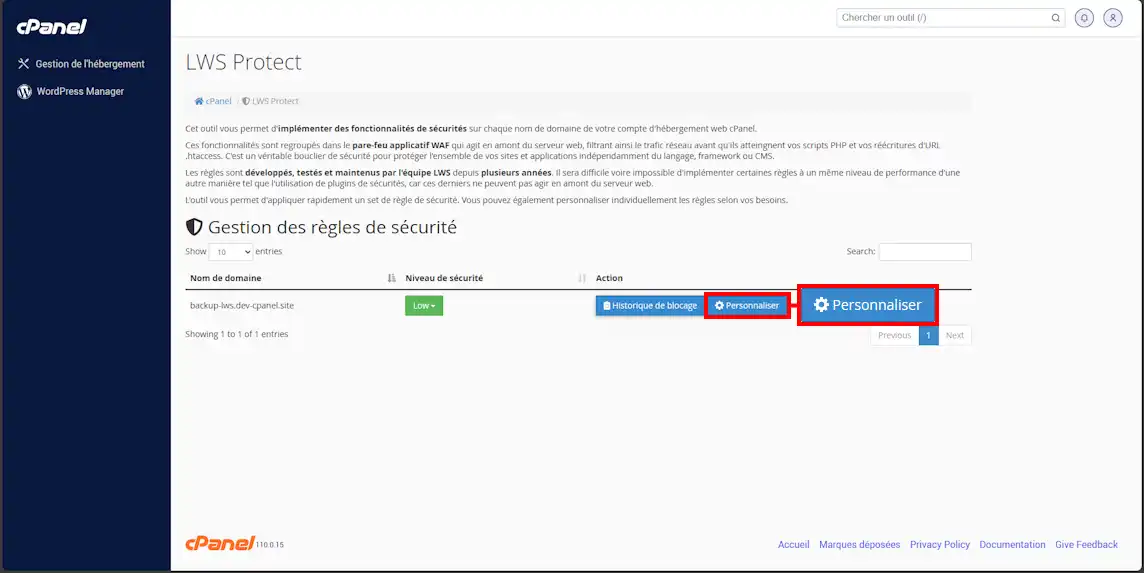

Vous pouvez également personnaliser individuellement les règles de sécurité LWS Protect en cliquant sur « Personnaliser » :

Les règles de sécurité proposées par LWS Protect sont regroupés sur différentes catégories en fonction de leurs périmètres d'action :

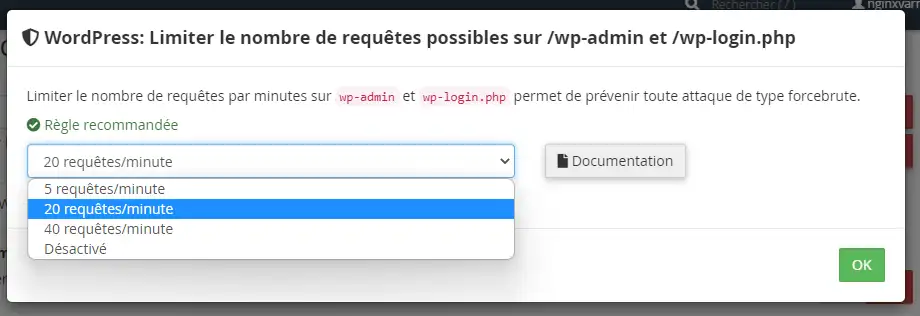

Chaque règle de sécurité dispose au minimum de deux états : actif et inactif. En activant certaines règles, il vous est possible d'affiner ses paramètres :

Les règles sont actifs instantanément et sont compatibles avec tous nos autres outils d'optimisation de performance : Fastest Cache, LiteSpeed et Ipxchange.

Règle recommandée.

Cette règle met en place une vérification préliminaire lors de l'accès aux pages d'administrations courantes (wp-admin, administrator, admin*, wp-login.php, ...) afin de bloquer les outils se faisant passer pour un navigateur web. La vérification se fait par l'envoi d'une page de captcha s'assurant ainsi que les requêtes supposés faites par des navigateurs soient effectivement des humains derrière un navigateur web et non un bot.

Règle recommandée.

Cette règle empêche l'accès HTTP aux dossiers de développement courants, tels que les fichiers .sql, les dossiers .git, les fichiers .env. Ceci permet d'éviter une fuite d'information au cas où vous avez oublié de supprimer un fichier de sauvegarde .sql par exemple, sur votre site Internet, pendant votre phase de conception.

A activer avec prudence. Incompatible avec WordPress.

Cette règle bloque l'accès direct aux fichiers .php en empêchant l'accès à tous les URL ayant le terme ".php", ce qui empêche tout contournement possible aux réécritures d'URL que vous avez défini dans votre fichier .htaccess.

A activer avec prudence.

L'anti-DDoS aggressif effectue une vérification préliminaire sur toutes les requêtes HTTP effectués sur votre site web par un navigateur web. Le mécanisme, identique au mécanisme de vérification navigateur des dossiers administrateurs, empêche ainsi les robots automatisés d'atteindre votre site web.

A activer avec prudence. Peut causer des problèmes avec certains plugins WordPress.

Bloque systématiquement l'accès au fichier xmlrpc.php avec une erreur 403. Un fichier qui fut utilisé pour effectuer des requêtes API à WordPress, elle est aujourd'hui largement remplacé par wp-admin/admin-ajax.php. Toutefois, elle est gardée pour la rétrocompatibilité avec des outils qui reposent toujours sur xmlrpc.php.

Recommandée et actif par défaut à 20 requêtes/10 minutes

Cette règle limite le nombre de requêtes qu'une adresse IP peut effectuer sur wp-admin et wp-login.php. Le compteur de requêtes est commun pour tous les sites web de notre parc, seul le seuil de blocage est propre à chaque site web. Ceci permet de bloquer deux types d'attaques avec une seule règle : les attaques bruteforce ciblant un seul site web, ainsi que les attaques bruteforce ciblant un grand nombre de sites web.

Le compteur étant commun, il vous sera nécessaire d'ajuster ce seuil de blocage selon le nombre de sites que vous hébergés et que vous accédez en simultanée. Si vous avez plusieurs sites et que vous ouvrez le tableau de bord simultanément sur un seul PC, il est fortement probable que vous deviez ajuster le seuil de blocage pour éviter de se faire bloquer.

Une erreur 403 est affiché quand le blocage est effectif, et le déblocage se fait dès que le nombre de requêtes effectuées par l'adresse IP sur les derniers 600 secondes passent à nouveau en dessous du seuil de blocage.

Recommandé et actif par défaut

Cette règle empêche l'accès aux fichiers et chemins sensibles de WordPress. Elle empêche, entre autres, l'exécution de fichiers .php dans le dossier d'upload de WordPress et dans le dossier wp-includes, diminuant ainsi les risques de dégâts suite à une intrusion ou une infection de virus sur votre site.

Bloquer ou limiter le nombre de requêtes par minute que les robots SEO tels que Ahrefs, Semrush et Majestic peuvent faire. Les robots sont identifiés grâce à leurs User-Agent et/ou leurs adresses IP.

Recommandé.

Permet de bloquer les faux robots avec une page d'erreur 403. Nous utilisons l'en-tête User-Agent et l'adresse IP pour identifier les faux robots. Par exemple, si un robot spécifie "Googlebot" comme User-Agent mais que la requête ne provient pas de l'une des adresses IP du réseau Google, la requête sera bloquée.

Bloque les robots malveillants répertoriés sur les listes noires publiques de robots. Les robots sont identifiés comme malveillantes ou non grâce à son adresse IP et/ou son User-Agent. Une erreur 403 sera alors affichée.

Recommandé.

Bloquer la requête quand l'en-tête HTTP "User-Agent" est vide. Ceci se produit souvent avec les configurations par défaut des outils de scans de vulnérabilités utilisés par les pirates. Une erreur 403 sera alors affichée.

Recommandé et actif par défaut sur "Vérifier le navigateur avec un captcha"

Cette règle bloque l'accès au site web par les adresses IPs rapportés comme malveillants. Nous utilisons plusieurs bases de données publiques pour identifier les adresses IPs malveillantes. La réputation d'une adresse IP est gardée jusqu'à 24 heures dans nos enregistrements. Une vérification par captcha sera faite si l'adresse IP a une mauvaise réputation, ou un blocage avec erreur 403, selon votre choix de blocage.

Cette règle permet de bloquer l'accès à votre site web depuis le réseau Tor. La détection du réseau Tor est effectuée grâce à l'identification de l'adresse IP dans la base de données publique des Tor Exit Nodes. Une erreur 403 sera alors affichée si l'adresse IP figure dans la liste.

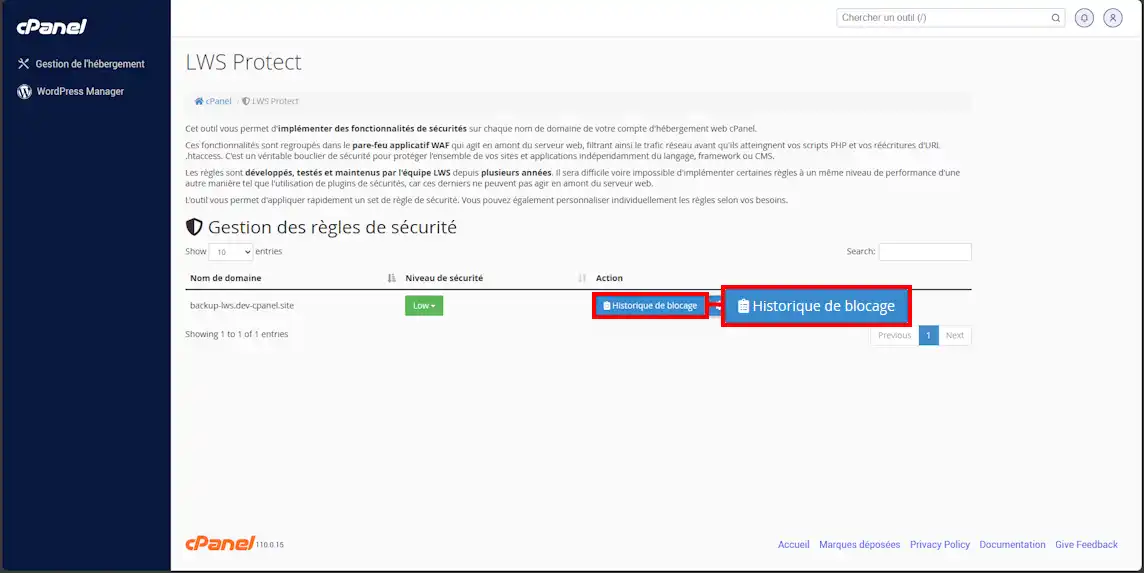

Afin de visualiser les blocages effectués par LWS Protect, rendez-vous sur LWS Protect et cliquez sur le bouton « Historique de blocage » associé au nom de domaine concerné :

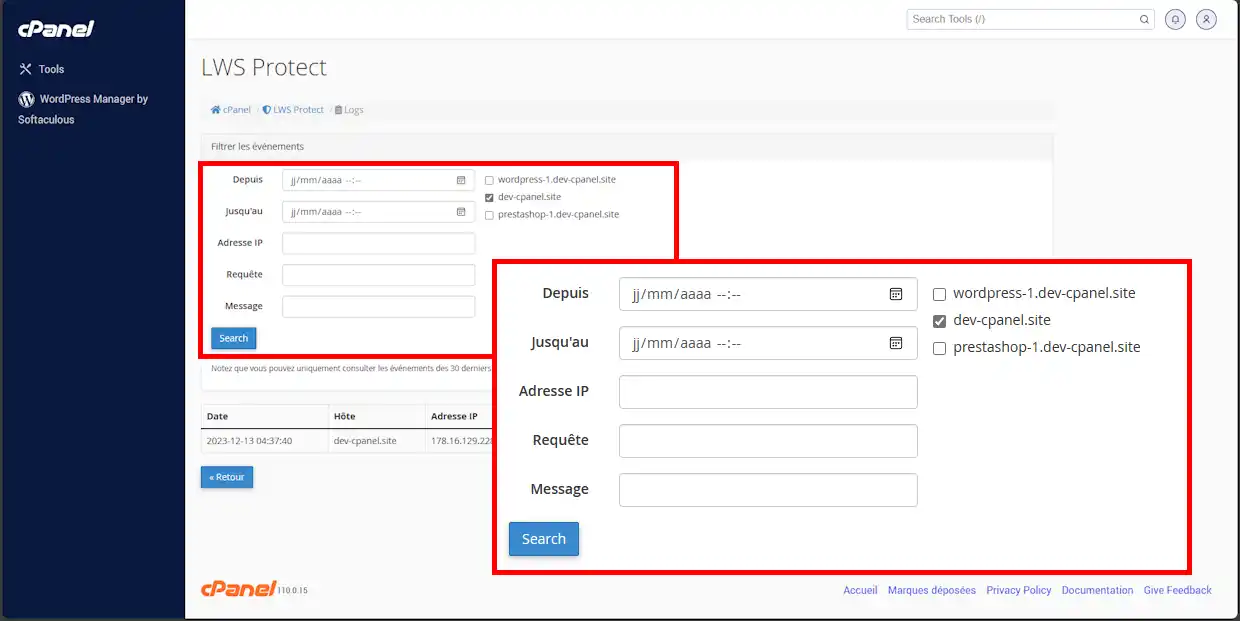

Vous pouvez alors filtrer les événements selon vos besoins :

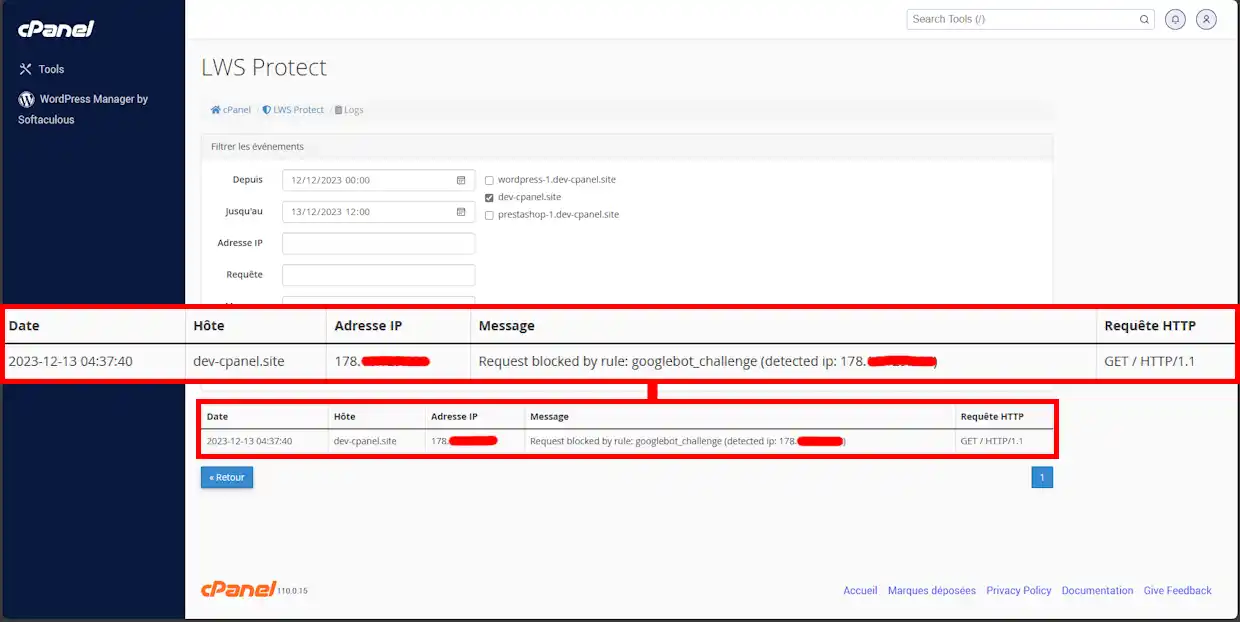

Une fois après avoir cliqué sur « Search », les logs sont actualisés en prenant en compte les filtres mis en place :

Notez cet article :

5/5 | 1 avis

Cet article vous a été utile ?

Oui

Non

1mn de lecture

Comment utiliser le gestionnaire des refus d’IP dans cPanel ?

0mn de lecture

Comment activer un certificat SSL Let's Encrypt sur cPanel ?

0mn de lecture

Comment installer un certificat SSL payant sur cPanel facilement ?

0mn de lecture

Sécuriser votre site internet avec ModSecurity sur votre formule cPanel

Bonjour,

Si vous n'êtes pas en capacité d'ouvrir la section LWS Protect, je vous invite vivement à ouvrir une demande d'assistance technique depuis votre espace client afin que l'un de nos techniciens vous apporte une réponse dans les plus brefs délais afin d'analyser votre problème.

Dans le cas où vous souhaiteriez contacter notre assistance technique, je vous inviterais à suivre cette documentation guidant dans l'ouverture d'une demande.

Je vous remercie pour votre attention et reste à votre disposition pour toutes autres demandes ou interrogations complémentaires à propos de nos services.

Cordialement, L'équipe LWS.